过程"/>

过程"/>

记录一次杀毒过程

校园服务器感染yayaya挖矿僵尸病毒, 具体表现为一直尝试向国外ip(172.104.170.240)发送tcp请求, 学校网络中心发现该tcp请求后在内网封禁服务器

该病毒在top上不能直接查看. 同时因为网络被封, 没有连接上国外的ip, 所以该病毒的进程在cpu的占用率也不高, 因此一直以来对服务器的影响很小, 没能立刻发现服务器的异常

.html

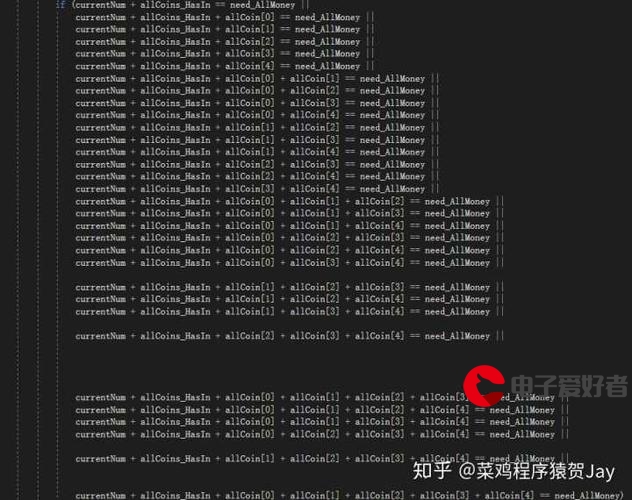

根据这个连接的说明, 初步判断应该是通过ssh传染, 经过传染后的机器在root的命令行上出现如下代码, 应该是使用root权限不断尝试安装和运行nonono模块(root的密码是强密码, 推测可能是通过普通用户的密码进行传染, 暂不清楚为什么能够提权)

[root@server ~] [14511.505424] nonono: module is already loaded

查杀病毒的流程可以直接参考前面引用的连接, 在我记录的这一刻是有效的

其中kill -63 0把隐藏的内核暴露出来之后在top里就可以看见那个病毒的pid, 不过因为cpu占用不高, 所以需要top等上一会才会找到一个command为乱码的pid.

此时需要先删除nonono模块, 再kill病毒进程, 并且删掉运行进程的文件(在/usr/bin目录下, 文件名是一堆乱码, 该病毒感染后会把e2fsprogs破坏掉以防删除病毒. 需要重新安装该软件, 然后通过chattr解除该病毒的不可删除属性, 这样才能删掉)

rmmod nonono

删除nonon模块之后有三个地方会暴露yayaya病毒的本体和服务, 删除后就应该是ok了

rm -rf /usr/lib/systemd/system/yayaya.....service

rm -rf /usr/lib/x86_64-linux-gnu/yayaya.....

rm -rf /etc/sysconfig/yayaya

之后用netstat来检测, 一段时间后再也没有进程向国外ip发送请求

netstat -anpltc | grep 172.104

为什么能够通过ssh进行传染这个不清楚, 在此记录-230714

更多推荐

记录一次杀毒过程

发布评论