医疗机构"/>

医疗机构"/>

黑客通过ScreenConnect远程访问入侵医疗机构

导语:最近,安全研究人员发现黑客利用ScreenConnect远程访问工具对美国多家医疗机构进行攻击。这些威胁行为利用了Transaction Data Systems(TDS)使用的本地ScreenConnect实例,该公司是一家在全美50个州都有业务的药店供应链和管理系统解决方案提供商。

攻击细节

Huntress的研究人员发现了这些攻击,并报告称,在两个不同的医疗机构的终端设备上发现了攻击迹象,表明攻击者正在进行网络侦察,为进一步升级攻击做准备。

攻击行为发生在2023年10月28日至11月8日期间,而且可能仍在进行中。Huntress报告称,这些攻击使用了类似的战术、技术和程序(TTPs)。其中包括下载名为text.xml的负载,这表明所有观察到的事件背后都是同一个黑客。

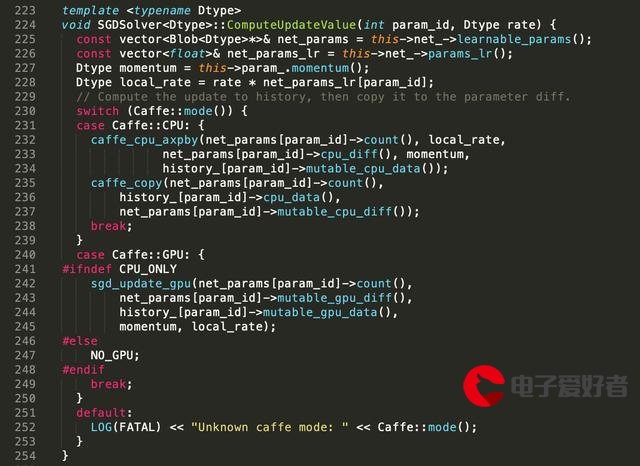

在这个XML文件中,包含了C#代码,用于将Metasploit攻击负载Meterpreter加载到系统内存中,使用非PowerShell方式来规避检测。

研究人员还观察到,攻击者使用打印机池服务启动了其他进程。这些受到威胁的终端设备都是运行在Windows Server 2019系统上,分别属于两个不同的组织,一个在制药行业,另一个在医疗行业,它们之间的共同点是都使用了ScreenConnect实例。

黑客利用远程访问工具安装了额外的负载,执行了命令、传输文件,并尝试创建新的用户账户以保持持久访问。

研究人员确定,这个ScreenConnect实例与TDS关联的域名“rs.tdsclinical[.]com”有关。目前尚不清楚TDS是否遭受了入侵,是否有他们账户的凭据被泄露,或者攻击者利用了其他机制。

Huntress曾多次试图通知TDS,该公司去年夏天与Outcomes合并,但未收到回复。

健康机构面临的威胁

这次攻击暴露了医疗机构面临的严重威胁。黑客通过远程访问工具获取了对系统的持久访问权限,可以随时执行恶意操作。这对患者的数据安全和医疗机构的运营都带来了巨大的风险。

由于医疗机构处理的是敏感的个人健康信息,黑客入侵可能导致患者隐私泄露、身份盗窃和其他恶意行为。此外,黑客还可能破坏医疗机构的日常运营,导致服务中断和患者安全问题。

如何保护医疗机构安全

对于医疗机构来说,保护系统安全至关重要。以下是一些建议措施:

及时更新和修补系统漏洞,确保系统能够抵御最新的威胁。

使用强密码,并定期更换密码,以防止黑客猜测或破解。

限制对系统的远程访问,并采取多重身份验证措施,确保只有授权人员能够访问系统。

监控系统日志和网络流量,及时发现异常活动。

培训员工,加强安全意识,教育他们如何识别和应对潜在的网络攻击。

总结:黑客利用ScreenConnect远程访问工具对医疗机构进行攻击,这对患者数据和医疗机构的运营都带来了巨大风险。医疗机构应该采取措施保护系统安全,以防止类似的攻击事件发生。

更多推荐

黑客通过ScreenConnect远程访问入侵医疗机构

发布评论